CTF: Unterschied zwischen den Versionen

K (+ PhotoRec) |

(Mal ein wenig CTF-Related Stuff aktualisiert) |

||

| Zeile 1: | Zeile 1: | ||

{{Projekt | {{Projekt | ||

| − | |verantwortlich={{Benutzer|tsuro}} | + | |verantwortlich={{Benutzer|comawill}},{{Benutzer|tsuro}} |

|status=aktiv | |status=aktiv | ||

|beschreibung=Security-Wettbewerbe | |beschreibung=Security-Wettbewerbe | ||

| Zeile 7: | Zeile 7: | ||

|interessenten= | |interessenten= | ||

}} | }} | ||

| − | Wir nehmen mehr oder weniger oft bei CTFs teil (Was zum Henker ist bitte ein CTF? Kurz: Security-Wettbewerbe. Lang: [https:// | + | Wir nehmen mehr oder weniger oft bei CTFs teil (Was zum Henker ist bitte ein CTF? Kurz: Security-Wettbewerbe. Lang: [https://stratum0.org/blog/posts/2013/09/27/about-writeups-and-ctfs/ About Writeups, and CTFs]). Interessierte sind immer herzlich willkommen, uns zu unterstützen. Die Events werden im Voraus im [[Kalender]] oder auf dem [[Newsletter]] angekündigt. |

| + | |||

| + | === StratumAuhuur === | ||

| + | [[Datei:StratumAuhuur Logo.svg|250px|right|thumb|StratumAuhuur Logo]] | ||

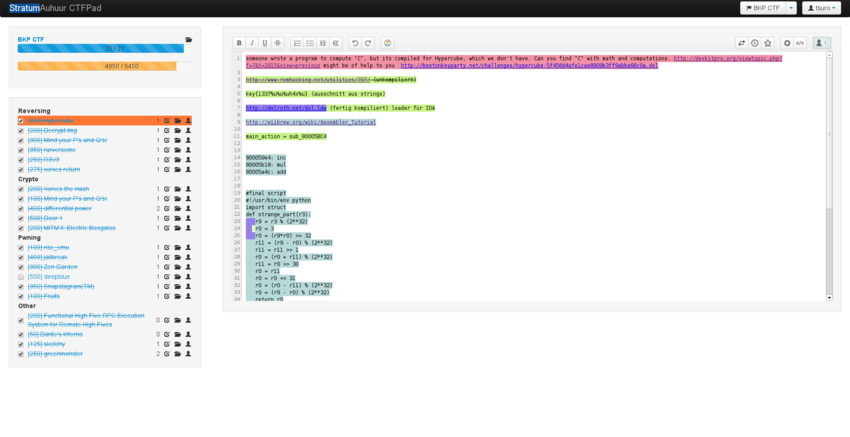

| + | Seit Oktober 2013 spielen wir mehr oder weniger erfolgreich als [https://ctftime.org/team/1684/ StratumAuhuur] mit dem [https://aachen.ccc.de/ CCCAC] zusammen. Kommuniziert und Koordiniert wird primär über IRC und unser selbst entwickeltes CTF-Pad (im Grunde nur ein Etherpad mit Checklisten). | ||

| + | |||

| + | [[Datei:CTF Pad.png|thumb|none|850px|Screenshot des CTF-Pads]] | ||

| + | |||

| + | |||

| + | === Stratum 0 === | ||

| + | Unsere Teamseite als Stratum 0 bei CTFtime: https://ctftime.org/team/1684/ | ||

| + | |||

| + | |||

| − | |||

== Liste mit möglicherweise nützlichen CTF-Tools == | == Liste mit möglicherweise nützlichen CTF-Tools == | ||

Version vom 7. Juni 2014, 16:51 Uhr

| CTF | |

|---|---|

Der Space während des DEF CON CTF Qualifier 2013 | |

| Beschreibung: | Security-Wettbewerbe |

| Kontakt: | comawill,tsuro |

| Status: | aktiv (Was heißt das?) |

Wir nehmen mehr oder weniger oft bei CTFs teil (Was zum Henker ist bitte ein CTF? Kurz: Security-Wettbewerbe. Lang: About Writeups, and CTFs). Interessierte sind immer herzlich willkommen, uns zu unterstützen. Die Events werden im Voraus im Kalender oder auf dem Newsletter angekündigt.

Inhaltsverzeichnis

StratumAuhuur

Seit Oktober 2013 spielen wir mehr oder weniger erfolgreich als StratumAuhuur mit dem CCCAC zusammen. Kommuniziert und Koordiniert wird primär über IRC und unser selbst entwickeltes CTF-Pad (im Grunde nur ein Etherpad mit Checklisten).

Stratum 0

Unsere Teamseite als Stratum 0 bei CTFtime: https://ctftime.org/team/1684/

Liste mit möglicherweise nützlichen CTF-Tools

Python

Spezielle Pakete

- telnetlib (einfache tcp-Verbindungen bei denen **nur Ascii** übertragen wird, buildin)

- PIL

- python-registry

- sock (einfache tcp-Verbindungen bei denen auch nicht-Ascii übertragen werden darf)

- libnum (schicke Rechenlibrary, hilfreich bei Crypto-Algorithmen)

- pwntools (CTF-Tools der pwnies)

Bash-Stuff

- nc

- base64

- md5sum

- openssl

- gdb

Autopsy

http://www.sleuthkit.org/autopsy/

Oberfläche für The Sleuth Kit (TSK) zur Analyse von Festplattenimages (Version 3 ist derzeit Win-only)

foremost

http://foremost.sourceforge.net/

Data-Carving Tool um aus Datenblobs möglicherweise enthaltene Dateien zu rekonstruieren.

volatility

https://www.volatilesystems.com/default/volatility

Tool zur Analyse von Memory-Dumps. Spannende Prozesse und deren Daten finden

ILSpy

.net Dissassembler

Java-Decompiler

http://java.decompiler.free.fr/?q=jdgui

Nen Java-Decompiler

Stegsolve

http://www.wechall.net/download/12/Stegsolve_jar

Tool zur Analyse von Bildern, um versteckte Informationen zu finden

TweakPNG

http://entropymine.com/jason/tweakpng/

PNG-Blockdaten anzeigen, validieren und bearbeiten. (Läuft mit wine)

Origami

http://esec-lab.sogeti.com/pages/Origami

Ruby gem zur Analyse und Aufdröselung von PDFs.

- pdfextract

- pdfwalker

Metasploit

DIE Toolbox für Exploits.

IDA

https://www.hex-rays.com/products/ida/index.shtml

DAS Programm zum Analysieren von Binaries. Mit dem x86emu kann man auch durch den Code steppen.

JSBeautifier

Macht Javascript hübsch.

sqlmap

Automatisertes SQL-Injection-Test-Tool.

PkCrack

http://www.unix-ag.uni-kl.de/~conrad/krypto/pkcrack.html

Tool zum "Erraten" von Zip-Passwörtern.

esotope

http://mearie.org/projects/esotope/ws.en

whitespace assembler und disassembler und interpreter

qemu

http://wiki.qemu.org/Main_Page

Emulator für quasi jede Platform. Meist hilfreich, um Festplattenimages zu booten.

SIFT Workstation

http://computer-forensics.sans.org/community/downloads

Virtuelles System mit einer riesen Sammlung an Forensik-Tools.

PhotoRec

http://www.cgsecurity.org/wiki/PhotoRec

Noch ein Forensik-Tool, dass Dateien aus Images wiederherstellen kann (mehr als nur Fotos)