CTF: Unterschied zwischen den Versionen

(Python-Pakete aktualisiert) |

Findus (Diskussion | Beiträge) |

||

| (3 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 3: | Zeile 3: | ||

|status=aktiv | |status=aktiv | ||

|beschreibung=Security-Wettbewerbe | |beschreibung=Security-Wettbewerbe | ||

| − | |bild= | + | |bild=dhm.jpg |

| − | |bildbeschreibung= | + | |bildbeschreibung=CTF0 und RedRocket bei der DHM 2024 |

|interessenten= | |interessenten= | ||

}} | }} | ||

| − | Wir nehmen mehr oder weniger oft bei CTFs teil (Was zum Henker ist bitte ein CTF? Kurz: Security-Wettbewerbe. Lang: [https://stratum0.org/blog/posts/2013/09/27/about-writeups-and-ctfs/ About Writeups, and CTFs]). Interessierte sind immer herzlich willkommen, uns zu unterstützen. Die Events werden im Voraus im [[Kalender]] oder | + | Wir nehmen mehr oder weniger oft bei CTFs teil (Was zum Henker ist bitte ein CTF? Kurz: Security-Wettbewerbe. Lang: [https://stratum0.org/blog/posts/2013/09/27/about-writeups-and-ctfs/ About Writeups, and CTFs]). Interessierte sind immer herzlich willkommen, uns zu unterstützen. Die Events werden im Voraus im [[Kalender]] oder Normalverteiler angekündigt. Eine Auswahl an aktuellen CTFs findet sich auf [https://ctftime.org/calendar/ CTFTime]. |

=== CyberTaskForce Zero === | === CyberTaskForce Zero === | ||

Im November 2018 fand sich eine neue Gruppe an CTF Interessierten zusammen, um wieder lokal gemeinsam CTFs zu spielen. Da das Team ausschließlich aus neuen Spielern bestand, wurde ein neuer Name ausgelost: [https://ctftime.org/team/66229 CTF0]. Nach einer kurzen Downtime durch Corona wird sich jetzt seit Ende 2020 wieder regelmäßig getroffen. | Im November 2018 fand sich eine neue Gruppe an CTF Interessierten zusammen, um wieder lokal gemeinsam CTFs zu spielen. Da das Team ausschließlich aus neuen Spielern bestand, wurde ein neuer Name ausgelost: [https://ctftime.org/team/66229 CTF0]. Nach einer kurzen Downtime durch Corona wird sich jetzt seit Ende 2020 wieder regelmäßig getroffen. | ||

| + | |||

| + | Oft spielen wir mit dem Team [https://redrocket.club/ RedRocket] zusammen, so kam auch die [[Rakete]] zustande. | ||

https://ctf0.de/ | https://ctf0.de/ | ||

| Zeile 22: | Zeile 24: | ||

[[Datei:CTF Pad.png|thumb|none|850px|Screenshot des CTF-Pads]] | [[Datei:CTF Pad.png|thumb|none|850px|Screenshot des CTF-Pads]] | ||

| + | |||

| + | [[Datei:Defconctf2013.jpg|thumb|none|850px|Der alte Space während des DEF CON CTF Qualifier 2013]] | ||

| Zeile 44: | Zeile 48: | ||

* [https://github.com/hellman/sock sock] (einfache tcp-Verbindungen bei denen auch nicht-Ascii übertragen werden darf) | * [https://github.com/hellman/sock sock] (einfache tcp-Verbindungen bei denen auch nicht-Ascii übertragen werden darf) | ||

* [https://github.com/hellman/libnum libnum] (schicke Rechenlibrary, hilfreich bei Crypto-Algorithmen) | * [https://github.com/hellman/libnum libnum] (schicke Rechenlibrary, hilfreich bei Crypto-Algorithmen) | ||

| + | |||

| + | === Binary Exploitation === | ||

| + | * [https://www.sourceware.org/gdb/documentation/ GDB] (einfacher Debugger für die Kommandozeile) | ||

| + | * [https://pwndbg.re/pwndbg/latest/ pwndbg] (erweiterte Funktionen für GDB, [https://pwndbg.re/CheatSheet.pdf CheatSheet]) | ||

| + | * [https://github.com/JonathanSalwan/ROPgadget ROPgadget] (findet interessante Gadgets für ROP) | ||

| + | * [https://docs.pwntools.com/en/latest/ pwntools] (Python-Library zum Scripten des Exploits) | ||

| + | |||

| + | === Disassembler & Decompiler === | ||

| + | * [https://github.com/icsharpcode/ILSpy ILSpy] (.net Dissassembler) | ||

| + | * [https://github.com/skylot/jadx jadx-GUI] (Java/APK-Decompiler) | ||

| + | * [https://github.com/NationalSecurityAgency/ghidra Ghidra] (Binary Disassembler & Decompiler) | ||

| + | * [https://www.radare.org/n/iaito.html Iaito] (Disassembler, GUI für radare2) | ||

| + | * [https://hex-rays.com/ida-free IDA free] (Binary Disassembler & Decompiler) | ||

=== Bash-Stuff === | === Bash-Stuff === | ||

| Zeile 51: | Zeile 68: | ||

* openssl | * openssl | ||

* gdb | * gdb | ||

| − | + | * tmux | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | Tool zur Analyse von Memory-Dumps. Spannende Prozesse und deren Daten finden | + | === Forensic === |

| + | * [https://www.sleuthkit.org/autopsy/ Autopsy] (Oberfläche für The Sleuth Kit (TSK) zur Analyse von Festplattenimages (Version 3 ist derzeit Win-only)) | ||

| + | * [https://foremost.sourceforge.net/ foremost] (Carving Tool um aus Datenblobs möglicherweise enthaltene Dateien zu rekonstruieren.) | ||

| + | * [https://volatilityfoundation.org/ volatility3] (Tool zur Analyse von Memory-Dumps. Spannende Prozesse und deren Daten finden) | ||

| + | === ImHex === | ||

| + | https://imhex.werwolv.net/ | ||

| − | + | Interaktiver Hex-Editor mit Pattern-Sprache | |

| − | |||

| − | . | + | === CyberChef === |

| + | https://gchq.github.io/CyberChef/ | ||

| + | Tool für einfache Konvertierungen (z.B. Hex, Base64), Kompression (zlib, gzip, ...), Verschlüsselung (AES, ...) und vieles mehr | ||

| − | === | + | === Webbhook.site === |

| − | + | https://webhook.site/ | |

| − | |||

| − | |||

| + | Webseite zum Empfangen & Loggen von HTTP-Requests und E-Mails | ||

=== Stegsolve === | === Stegsolve === | ||

| Zeile 107: | Zeile 115: | ||

DIE Toolbox für Exploits. | DIE Toolbox für Exploits. | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| Zeile 128: | Zeile 130: | ||

=== PkCrack === | === PkCrack === | ||

| − | + | https://github.com/keyunluo/pkcrack | |

Tool zum "Erraten" von Zip-Passwörtern. | Tool zum "Erraten" von Zip-Passwörtern. | ||

Aktuelle Version vom 30. September 2025, 22:34 Uhr

| CTF | |

|---|---|

CTF0 und RedRocket bei der DHM 2024 | |

| Beschreibung: | Security-Wettbewerbe |

| Kontakt: | peace-maker |

| Status: | aktiv (Was heißt das?) |

Wir nehmen mehr oder weniger oft bei CTFs teil (Was zum Henker ist bitte ein CTF? Kurz: Security-Wettbewerbe. Lang: About Writeups, and CTFs). Interessierte sind immer herzlich willkommen, uns zu unterstützen. Die Events werden im Voraus im Kalender oder Normalverteiler angekündigt. Eine Auswahl an aktuellen CTFs findet sich auf CTFTime.

Inhaltsverzeichnis

CyberTaskForce Zero

Im November 2018 fand sich eine neue Gruppe an CTF Interessierten zusammen, um wieder lokal gemeinsam CTFs zu spielen. Da das Team ausschließlich aus neuen Spielern bestand, wurde ein neuer Name ausgelost: CTF0. Nach einer kurzen Downtime durch Corona wird sich jetzt seit Ende 2020 wieder regelmäßig getroffen.

Oft spielen wir mit dem Team RedRocket zusammen, so kam auch die Rakete zustande.

Eat, Sleep, Pwn, Repeat

Nach dem erfolgreichen Zusammenschluss mit dem CCCAC wurde das Team um 2015 rum noch durch das KITCTF erweitert, um als ESPR durchzustarten und 2017 sogar Platz 1 auf CTFTime zu ergattern. Also Gruppe wurde auch 3x das C3 CTF ausgetragen. Nachdem viele der Spieler durch das echte Leben keine Zeit mehr hatten, wurden immer weniger CTFs gespielt.

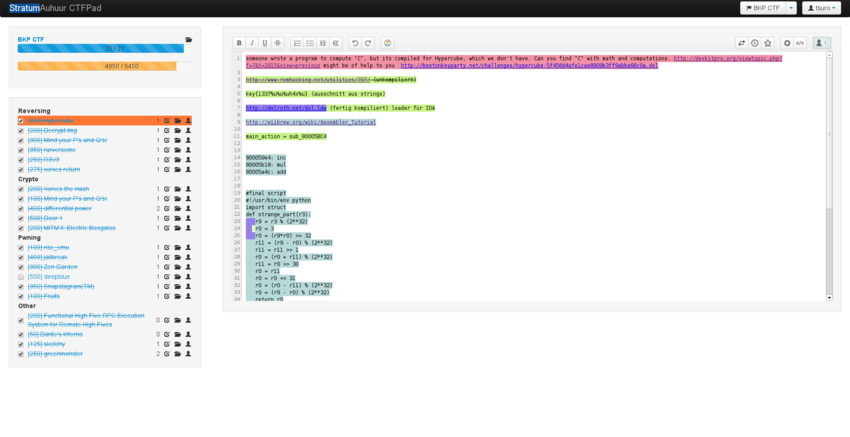

Stratum Auhuur

Seit Oktober 2013 spielen wir mehr oder weniger erfolgreich als Stratum Auhuur mit dem CCCAC zusammen. Kommuniziert und Koordiniert wird primär über IRC und unser selbst entwickeltes CTF-Pad (im Grunde nur ein Etherpad mit Checklisten).

Stratum 0

Unsere Teamseite als Stratum 0 bei CTFtime: https://ctftime.org/team/1684/

- Teams playing rwthCTF https://ctf.itsec.rwth-aachen.de/2012/teams.html

Liste mit möglicherweise nützlichen CTF-Tools

Python

Nützliche Pakete

- pwntools (schicke Library für Binary-Exploitation und Kommunikation über TCP, ...)

- requests (für HTTP-Requests)

- pillow (PIL Fork) (einfache Bildverarbeitung/-erstellung)

- PyCryptodome (für Verschlüsselung & Signatur)

- Sage (für Mathe & Crypto, bringt einen eigenen Interpreter mit)

Weitere Pakete

- python-registry (zum Lesen von Windows-Registry Dateien)

- sock (einfache tcp-Verbindungen bei denen auch nicht-Ascii übertragen werden darf)

- libnum (schicke Rechenlibrary, hilfreich bei Crypto-Algorithmen)

Binary Exploitation

- GDB (einfacher Debugger für die Kommandozeile)

- pwndbg (erweiterte Funktionen für GDB, CheatSheet)

- ROPgadget (findet interessante Gadgets für ROP)

- pwntools (Python-Library zum Scripten des Exploits)

Disassembler & Decompiler

- ILSpy (.net Dissassembler)

- jadx-GUI (Java/APK-Decompiler)

- Ghidra (Binary Disassembler & Decompiler)

- Iaito (Disassembler, GUI für radare2)

- IDA free (Binary Disassembler & Decompiler)

Bash-Stuff

- nc

- base64

- md5sum

- openssl

- gdb

- tmux

Forensic

- Autopsy (Oberfläche für The Sleuth Kit (TSK) zur Analyse von Festplattenimages (Version 3 ist derzeit Win-only))

- foremost (Carving Tool um aus Datenblobs möglicherweise enthaltene Dateien zu rekonstruieren.)

- volatility3 (Tool zur Analyse von Memory-Dumps. Spannende Prozesse und deren Daten finden)

ImHex

Interaktiver Hex-Editor mit Pattern-Sprache

CyberChef

https://gchq.github.io/CyberChef/

Tool für einfache Konvertierungen (z.B. Hex, Base64), Kompression (zlib, gzip, ...), Verschlüsselung (AES, ...) und vieles mehr

Webbhook.site

Webseite zum Empfangen & Loggen von HTTP-Requests und E-Mails

Stegsolve

http://www.wechall.net/download/12/Stegsolve_jar

Tool zur Analyse von Bildern, um versteckte Informationen zu finden

TweakPNG

http://entropymine.com/jason/tweakpng/

PNG-Blockdaten anzeigen, validieren und bearbeiten. (Läuft mit wine)

Origami

http://esec-lab.sogeti.com/pages/Origami

Ruby gem zur Analyse und Aufdröselung von PDFs.

- pdfextract

- pdfwalker

Metasploit

DIE Toolbox für Exploits.

JSBeautifier

Macht Javascript hübsch.

sqlmap

Automatisertes SQL-Injection-Test-Tool.

PkCrack

https://github.com/keyunluo/pkcrack

Tool zum "Erraten" von Zip-Passwörtern.

esotope

http://mearie.org/projects/esotope/ws.en

whitespace assembler und disassembler und interpreter

qemu

http://wiki.qemu.org/Main_Page

Emulator für quasi jede Platform. Meist hilfreich, um Festplattenimages zu booten.

SIFT Workstation

http://computer-forensics.sans.org/community/downloads

Virtuelles System mit einer riesen Sammlung an Forensik-Tools.

PhotoRec

http://www.cgsecurity.org/wiki/PhotoRec

Noch ein Forensik-Tool, dass Dateien aus Images wiederherstellen kann (mehr als nur Fotos)