StratumKey: Unterschied zwischen den Versionen

Lulu (Diskussion | Beiträge) K (→Host: Typo) |

(→Key BOM: Fertigungsdaten im Git hinzu.) |

||

| Zeile 20: | Zeile 20: | ||

Auf der Masterseite ist ein ATMega8, der im Wesentlichen als Relais dient. Er leitet die über One-Wire ankommenden Daten via UART weiter an einen Rechner, der die Authentifizierung durchführt. Das wird aller Wahrscheinlichkeit nach der StatusBerry werden (oder der Rechner, auf dem der [[Open/Close-Monitor]] dann läuft). | Auf der Masterseite ist ein ATMega8, der im Wesentlichen als Relais dient. Er leitet die über One-Wire ankommenden Daten via UART weiter an einen Rechner, der die Authentifizierung durchführt. Das wird aller Wahrscheinlichkeit nach der StatusBerry werden (oder der Rechner, auf dem der [[Open/Close-Monitor]] dann läuft). | ||

| − | ===Key BOM=== | + | ===Key=== |

| + | |||

| + | ====BOM==== | ||

{| class="wikitable" style="text-align: center;" | {| class="wikitable" style="text-align: center;" | ||

| Zeile 38: | Zeile 40: | ||

| x || etwas Draht || - | | x || etwas Draht || - | ||

|} | |} | ||

| + | |||

| + | ==== Fertigungsdaten HW01 ==== | ||

| + | * https://gitli.stratum0.org/chrissi/stratumkey-hardware-key/tree/HW01 | ||

=== Host === | === Host === | ||

Version vom 13. Juni 2015, 22:24 Uhr

| StratumKey | |

|---|---|

| Beschreibung: | Elektronisches Zugangssystem |

| Kontakt: | Hellfyre |

| Status: | aktiv (Was heißt das?) |

StratumKey ist Teil des Schließsystems unseres Spaces. Es handelt sich um einen elektronischen Schlüssel, mit dessen Hilfe sich ein Mitglied Zutritt zum Space verschaffen kann. Das System besteht aus zwei Mikroprozessoren, die (drahtgebunden) über ein One-Wire-Protokoll eine Authentifizierung per Challenge-Response-Verfahren vornehmen.

Der "Schlüssel" besteht aus einem ATTiny85, der in das Gehäuse eines 6,3mm Klinkensteckers eingegossen ist. Jedes Mitglied hat einen individuellen Schlüssel, so dass bei Verlust einzelne Schlüssel aus dem System entfernt werden können. Die Authentifizierung erfolgt durch Einstecken in eine entsprechende Buchse neben der Eingangstür.

(Photos folgen)

Inhaltsverzeichnis

Hardware

Das System besteht aus einer Master- und einer Slaveseite, wobei der Schlüssel den Slave darstellt. Der Slave besteht aus nicht mehr als einem 6,3mm Stereo-Klinkenstecker und einem ATTiny85, der in der fertigen Version fest im Gehäuse des Steckers vergossen sein soll. Die Masse des Steckers (Schaft) ist mit GND belegt, der linke Kanal (Spitze) mit VCC und der rechte Kanal (Ring/Mitte) mit dem One-Wire-Pin.

Auf der Masterseite ist ein ATMega8, der im Wesentlichen als Relais dient. Er leitet die über One-Wire ankommenden Daten via UART weiter an einen Rechner, der die Authentifizierung durchführt. Das wird aller Wahrscheinlichkeit nach der StatusBerry werden (oder der Rechner, auf dem der Open/Close-Monitor dann läuft).

Key

BOM

| Anzahl | Name | Preis |

|---|---|---|

| 1 | 6,3mm Klinke mit recht großer Schraubkappe, damit der ATtiny reinpasst | 0,50-5 € |

| 1 | Atmel ATtiny85 (es geht ggf. auch 45) | 1,40 € |

| 1 | 5,5V QUAD TVS-Schutzdioden SMD VCUT05A4-05S-G-08 (dringend empfohlen) | 0,10 € |

| 1 | 1µF Keramik Konensator SMD (dringend empfohlen) | 0,01 € |

| 1 | LED (optional) | 0,10 € |

| x | etwas Draht | - |

Fertigungsdaten HW01

Host

- BOM: https://docs.google.com/spreadsheet/ccc?key=0AoZ-nhkm1T8ndGNqVWlkdEpFbnplcGtCaXIxaTJwUmc

- HomeMatic: http://www.elv.de/homematic-keymatic-set-weiss.html

- Und warum man sie nicht direkt Steuern kann: http://www.elv.de/controller.aspx?cid=824&detail=10&detail2=3465

- Eine andere Funkfernbedienung für die HomeMatic: http://www.elv.de/homematic-hm-pbi-4-fm-funk-tasterschnittstelle-4fach-unterputzmontage.html (Kompatibel? --Chrissi^ 22:34, 13. Jan. 2013 (CET))

- Aktueller Stand Leiterplatte Host: SVN

Software

Die Software der AVRs ist in C geschrieben (große Überraschung) und kann von dem Github-Repository https://github.com/hellfyre/stratumkey heruntergeladen, geforkt, beobachtet oder erweitert werden.

Die Software, die die Authentifizierung übernimmt, ist in Python geschrieben und befindet sich in dem Github-Repository https://github.com/hellfyre/stratumkey-daemon.

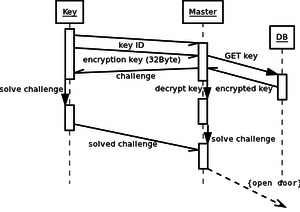

Nach dem cbounce uns darauf hingewiesen hat, dass es evtl. schlecht ist alle Keys ungesichert zu speicher habe ich(--Oni 00:29, 29. Aug. 2012 (CEST)) mir mal einige Gedanken gemacht. Der Schlüssel wird demnach zwei Keys bekommen, mit dem einen kann der Master dann den zweiten, für die Challenge genutzten, entschlüsseln. Hab dazu mal ein Bild gemacht und was programmiert(git://github.com/oni303/stratumkey-daemon.git branch double_key)..

SSH-Hack

In Ermangelung an Schlüsseln haben wir die KeyMatic mit etwas Magie an SSH angebunden. Damit existiert eine Möglichkeit per Public-Key im Stratum 0 WLAN die Tür zu öffnen. Jedes Öffnen und Schließen wird protokolliert.

- Tür öffnen:

ssh auf@powerberry.fritz.box - Tür schließen:

ssh zu@powerberry.fritz.box - Testen ob der SSH-Key eingetragen ist:

ssh test@powerberry.fritz.box- das geht auch von überall sonst außerhalb:

ssh -p 2278 test@status.stratum0.net

- das geht auch von überall sonst außerhalb:

Um Zugang zu erhalten, ist ein signierter Public Key an Comawill zu senden. Alternativ sind auch Daniel Bohrer und chrissi^ dazu in der Lage.

Die Fingerprints des SSH-Servers sind:

-----BEGIN PGP SIGNED MESSAGE----- Hash: SHA1 DSA: 1024 dd:99:81:e6:77:7b:31:1c:b7:24:1f:af:97:e1:41:28 RSA: 2048 a6:8b:8d:4a:cc:ef:13:94:d9:1c:67:a7:db:45:48:35 ECDSA: 256 8d:de:b0:00:72:2d:b5:8f:64:9e:8b:fb:a9:a1:7f:b3 -----BEGIN PGP SIGNATURE----- Version: GnuPG v1 iQIcBAEBAgAGBQJSzeRFAAoJEHHtg3HMKeUlzc0P/2dmK6BboyMbsvvtQQZIXj2o PEAsCY6Xp62etj4fCGlI7B0PK4wXwxT/fMVpNhCSO9R4qpyCKOxO7MZlAgY3G4bt 80QnTyRJFMsSbl+WpvY9v1BtlV5Ta6l0Pr3W3smiXOwQpNEW++bB/X5zR4hYkQQg tzyKXHWka/TUwFGCRJ3in3sdYrK2e2MSbfKx4WA1ZbWRMc+8lSZ4YSwrqhZ6Xjnq 0wi73KY6qjDffNusSwStDQFkMqa2MmJmf4TcrW9pbCAczQdfYR4rpHG4rY3VjSHQ B9OPfO0i0mwsi2SdX6TIQGkpx9OkSY7WFTX/KtUaGLxxXkQa06XrFH5Y0V31Spyx bOsHj2OTXnM1MNe5kDWJwI7NG6DSxqCEbF+aOS7JylxFJNkSx3XQlDbt1rKtsoZT srw1+OqqqX+h3wkZg+2drie3+trk1uu2Pu6fPL1oxOvsJscJVZ9oteRzcupEuPzG LeuO6xC9J36mOL3eaNm2DG4XkzmrOhVBETBb2Y1Jpc9YrUiWvHbsw55zlR9i0T/V YsOFX1hUnyhJ6ZV5p/ryIBntVQpfMx6UkrCjYUtBPTY2RFnRPBk7UYUIuj/Jl0x4 FMHWElZFeusLsydRHk9/1L8GmxdP1X/4vgvIU7A+jRlYw1xuK7cMnSOMI0LnwpjO idF8h0FQXIi+3bruFUnN =l++M -----END PGP SIGNATURE-----